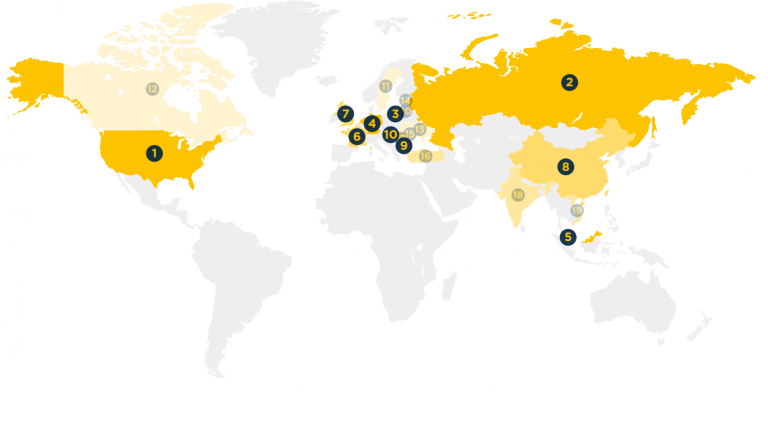

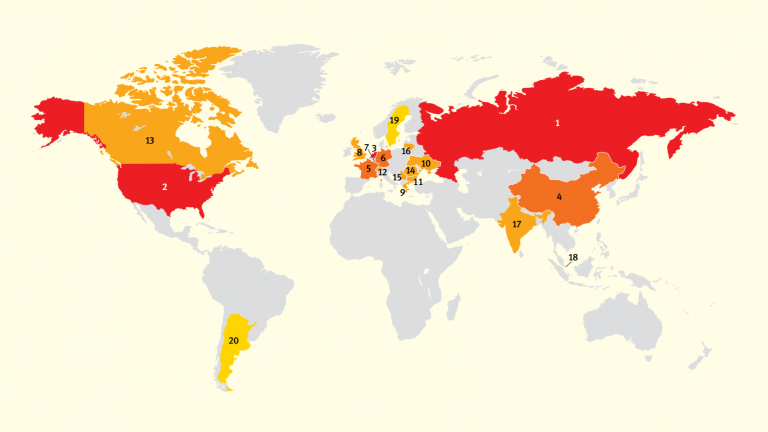

Team Rynkeby matkaa Oulusta kohti Pariisia

Team Rynkeby on toiminut vuodesta 2012 lähtien Suomessa, ja Oulun joukkue perustettiin vuonna 2016. Sponsoreiden ja yksityislahjoitusten avulla kerätään varoja lasten syöpätutkimukseen ja hoitoihin. Suomessa kerätyt varat ohjataan AAMU-säätiölle ja Sylvalle. Mint Security tukee Oulun joukkuetta kultasponsorina.