Tehokkaat ohjelmistokehitystiimit käyttävät karkeasti puolet vähemmän aikaa tietoturvallisuusongelmien korjaamiseen kuin heikommin menestyvät lajitoverinsa. Tietoturvatavoitteita paremmin päivittäiseen kehitystyöhön liittäen on mahdollista parantaa koodin laatua ja luoda turvallisempia järjestelmiä. Tätä periaatetta kutsutaan nimellä shift left on security, koska siinä huolenpitoa ja huomiota kaipaavat asiat — potentiaaliset tietoturvallisuusongelmat mukaan lukien — käsitellään jo aiemmin ohjelmistokehityksen elinkaaressa.

Shift left on security

Shift left on security -termillä tarkoitetaan siis tietoturvan vankkaa integrointia ohjelmistokehitysprosessin suunnittelu- ja testausvaiheisiin. Tähän kuuluvat mm.

- sovellusten tietoturvatarkastukset

- tietoturvasta vastaavien henkilöiden ja yksiköiden mukaan ottaminen jo sovellusten suunnittelu- ja demovaiheessa

- ennalta tarkastettujen ja ennalta hyväksyttyjen kirjastojen sekä asennuspakettien käyttäminen; sekä

- tietoturvan testaaminen osana automatisoitua testijoukkoa

Ohjelmistokehitysprosessiin kuuluvat yleensä ainakin suunnittelu-, kehitys-, testaus- ja julkaisuvaiheet. Perinteisesti testaus — mukaan lukien tietoturvatestaus — tapahtuu kehitysvaiheen jälkeen. Tämä tarkoittaa sitä, että mikäli kehitysvaiheen päätyttyä havaitaan merkittäviä ongelmia (ja näitä usein myös todellakin havaitaan), joudutaan tavallaan käynnistämään aiempia vaiheita uudelleen ja hyväksymään tästä aiheutuva kokonaiskustannusten nousu.

Tietoturvan fail fast

Onko se laatua - kyllä se on

Mitä sitten

Shift left on security edellyttää muutoksia perinteisiin tietoturvakäytäntöihin, mutta lähemmin tarkasteltuna kyseessä ei kuitenkaan ole merkittävä poikkeama perinteisisin ohjelmistokehitysmenetelmiin verrattuna.

Kerromme mielellämme lisää shift leftistä ja sen tuomista mahdollisuuksista tuottaa entistä parempia ohjelmistoja!

Miten käytännössä

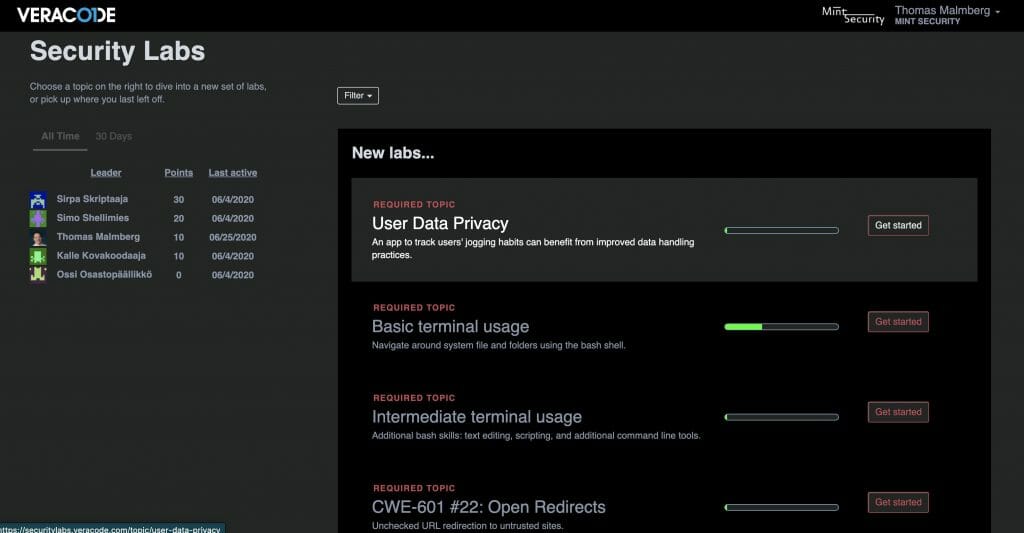

Katso webinaaritallenne Hands-On Training to Shift AppSec Knowledge Left.

Tallenne on Mint Securityn ja Veracoden yhteisestä webinaarista, jossa esitellään Veracoden Security Labs -palvelua, Yleisesittelyn lisäksi mukana on palvelun käytännön demo, jossa käydään läpi miten erilaisia tietoturvahaasteita voidaan käsitellä ohjelmoinnissa.

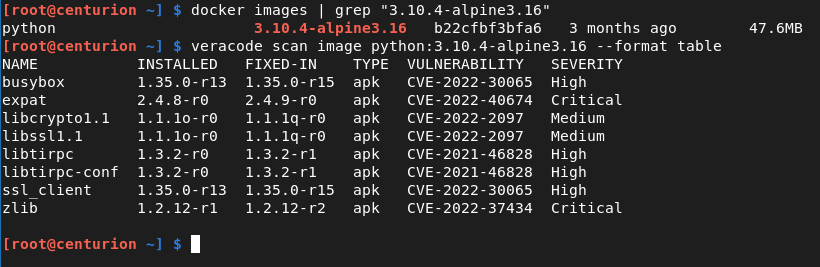

Veracode Container Securityn hyödyntäminen pilvisovellusten ohjelmistokehityksen turvaamisessa

Pilvipohjainen ohjelmistokehitys on kantava voima, koska se antaa mahdollisuuden rakentaa ja ottaa käyttöön sovelluksia vauhdilla ja skaalautuvasti. Mikropalveluiden, pilvi-infrastruktuurin ja API-rajapintojen ohella kontit (containers) ovat tärkeä osa tätä kehitysprosessia. Tutkitaanpa hieman konttien turvallisuusvaikutuksia pilvipohjaisten sovellusten kehittämisessä ja niiden aiheuttamien tietoturvahaasteiden hallintaa.

Veracode Webinar – Security scanning in pipelines

Tämä on webinaaritallenne 12.5.2021, jossa Julian (Veracode) ja Thomas (Mint Security) näyttävät demoja ja esittelevät ajatuksia Veracoden käyttämisestä CI/CD-putkissa.

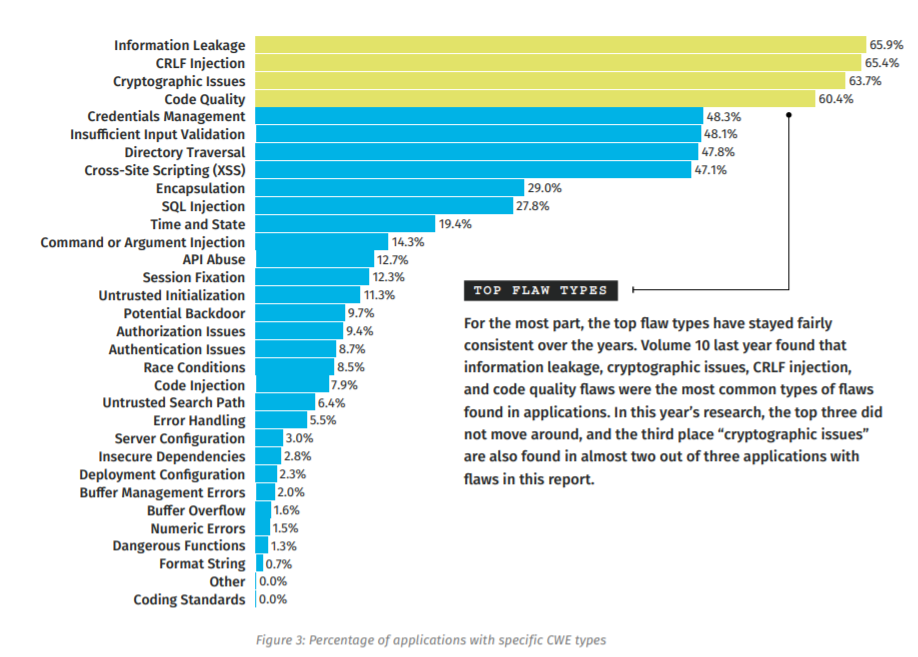

Veracode SOSS 11 – sovellusten yleisimmät tietoturvapuutteet

Veracoden vuosittaisessa tietoturvaskannausten tilastoraportissa, State of the Software Security (SOSS), listataan ja analysoidaan sovellusten yleisimpiä tietoturvapuutteita. Tarkastelun tavoitteena on ensisijaisesti auttaa tiimejä löytämään virheet ja puutteet; ja korjaamaan ne.