Tietoturvatestaus

Auditointi ja IT-riskienhallinta

Tietoturvatestaus lyhyesti

Yleinen sovellusten ja järjestelmien tietoturvan arviointiin käytetty työkalu on tunkeutumistestaus. Rakkaalla lapsella on monta nimeä, ja tunkeutumistestaus tunnetaan myös nimellä pentest eli englanniksi penetration testing.

Jos yrityksiä tai organisaatioita testataan, kutsutaan sitä usein red teaming -harjoitukseksi.

Kun yrityksen järjestelmien sietokykyä eli resilisenssiä testataan, on kyseessä kuormitustestaus – tietoturvapuolella yleisemmin DDoS-testaus.

Yhtä kaikki, kyse on tietoturvatestauksesta. Kyseessä on luvallinen simuloitu hyökkäys, jolla pyritään hyväksikäyttämään sovellusta, järjestelmää tai ihmisiä siten, että se voi olla vahingollista joko kyseiselle järjestelmälle, yritykselle tai yrityksessä työskenteleville henkilöille tai niiden asiakkaille.

Mitä Mint Security toimittaa

Pentestin tarkoituksena on pyrkiä simuloimaan hyökkääjän aikeita ja todentaa sovelluksen toiminta poikkeuksellisessa tilanteessa. Testauksen kriteeristönä käytetään tunnettuja ja yleisesti hyväksyttyjä, erityisesti web-sovellusten tietoturvan arviointiin luotuja tarkistuslistoja kuten OWASP ASVS L1 ja OWASP Top 10.

Tunkeutumistestauksen tukena saatetaan myös käyttää lähdekooditarkastusta.

Red teaming ei ole pelkästään fyysistä tunkeutumista toimistorakennuksiin tai roskisten penkomista. Red teaming -toimeksianto voidaan toteuttaa myös digitaalisessa maailmassa. Silloin aloitetaan tiedustelulla, eli recon-toiminnalla. Tiedustelusta edetään halutuimmalla tai helpoimmalla tavalla joko järjestelmien tai ihmisten kimppuun. Toimeksiannossa on monta ulottuvuutta — tärkein niistä on, että tilaaja ei juurikaan tiedä, mitä erilaisia keinoja hyökkääjä käyttää.

OWASP ASVS L2 on suunniteltu sovelluksille, joilta vaaditaan tavallista korkeampaa luottamustasoa.

Tämä taso on erityisen merkittävä sovelluksille, jotka käsittelevät arkaluonteisia tietoja, kuten henkilökohtaisia tunnistetietoja, tietoja yrityksen taloudellisesta tilanteesta tai muita tietoja, joiden päätyminen ulkopuolisten haltuun voisi johtaa tietosuojan vaarantumiseen tai muilla tavoin aiheuttaa haittaa liiketoiminnalle.

Asiakasreferenssit ja case-kuvauksia

Asiakkaiden tarpeet ja ratkaistavat haasteet

Asiakkaiden tarpeet voidaan jakaa esimerkiksi seuraaviin kategorioihin, jotka voidaan kuvata myös tietoturvatestauksen business caseina:

- Halutaan verifioida, että halutut tietoturvakontrollit, kuten esimerkiksi palomuurit tai valtuushallinta, ovat toiminnassa ja kohdallaan

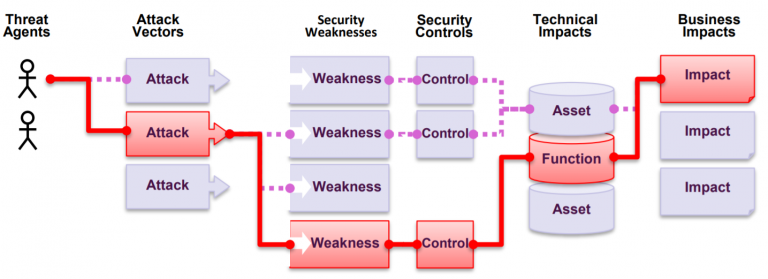

- Halutaan ymmärtää sovelluksen ja sen ympäristön tekniset uhkakuvat sekä niihin liittyvät hyväksikäyttö- ja väärinkäytösmahdollisuudet, riskit mukaan lukien

- Halutaan rikastaa riskirekisteriä ajanmukaisilla teknisillä löydöksillä

- Halutaan ymmärtää organisaation sietokyky tai resilienssi uhkien edessä

- Halutaan läpivalaista kolmannen osapuolen tuottaman sovelluksen tietoturva

- Halutaan läpivalaista kolmannen osapuolen toimittama tekninen järjestelmä

- Halutaan varmistua jonkun viitekehyksen tai standardin, kuten ISO27001 Annex A:n kontrollien, toimivuudesta

- Halutaan ymmärtään yrityksen ulkoisia uhkatekijöitä ja niiden mahdollistajia

Lähestymistapamme on teknisen näkökulman ja teknisesti kattavan testin toteuttamisen lisäksi ymmärtää liiketoiminta sekä uhkamallit. Sitä kautta pystymme kertomaan ja auttamaan siinä, mihin havainnot vaikuttavat, miten niitä käytännössä voidaan hyväksikäyttää – ja miten uhkilta käytännössä voidaan suojautua.

Tarkemmin menetelmistämme ja työkaluistamme

Tavoitteenamme on toimittaa osaamista lyhentämättömänä asiakkaillemme. Hyödynnämme toimeksiannoissa tiimimme kaikkia jäseniä, kun tilanne niin vaatii – ja joskus se vaatiikin.

Jokaiseen toimeksiantoon kuuluu myös QA; valvomme työn laatua ja katselmoimme tulokset ja raportit ennen lopullista toimitusta.

Filosofiamme

Vaikka käytämme paljon erilaisia työkaluja, ei testauksemme ole lähtökohtaisesti työkaluvetoista. Raporttimme eivät perustu yhden työkalun antamaan tulokseen. Pyrimme aina tuottamaan lisäarvoa ajattelemalla kuten vastustaja ja muodostamalla siten sopivan strategian kuhunkin toimeksiantoon. Pyrimme ajattelemaan kuin hakkerit.

Ideoidaan yhdessä

Ideoimme aina asiakkaan kanssa yhdessä mahdolliset toimeksiannot. Testaustapoja ovat esimerkiksi

- Kertaluontoiset testit ja tarkistukset (tai harvemmin kuin kerran vuodessa toistuvat)

- Jatkuva testaaminen tai tutkiva testaaminen (recon-toiminta)

- Projektitestaaminen (sprinttitestaaminen osana kehitysprosessia)

Pelkkä pentestaus? Onnistuu.

Suoraviivaisissa pentestauksissa meillä on etukäteen määritelty kolmetasoinen malli, jossa meillä on kiinteä hinnoittelu. Mallien eroavaisuudet ovat erityisesti uhkamallinnuksessa sekä raporttien ja läpikäyntien laajuudessa. Jokaisessa mallissa toimitamme kaikki havainnot asiakkaille.

Malleina ovat Full, Agile ja Limited.

Mallit soveltuvat yhden webbisovelluksen tai sovelluskokonaisuuden (esim. sovellus + API) testaamiseen. Laajemmat kokonaisuudet arvioidaan ja kustomoidaan erikseen Custom -mallissa.

Koodikatselmointi

Koodikatselmointia tehdään harvoin sellaisenaan. Koodikatselmointi tapahtuu yleensä osana pentestaustoimeksiantoa, tukevana lisätoimenpiteenä itse testaukseen. Aina ei myöskään sovelluksen koodia ole kattavasti tarjolla.

Suosimme kuitenkin koodikatselmoinnissa automatiikkaa ja käytämme mielellämme Veracode-työkaluja (SAST ja SCA) tässä hyväksemme. Veracode on jatkuvaan tietoturvan testaukseen tarkoitettu staattisen analyysin työkalu, mutta me voimme myös myydä toimeksiantojen osana ns. single scaneja.

Työkalut

Käytämme työkaluina perinteisiä pentestaustyökaluja kuten Burp Suitea. Lisäksi käytämme erilaisia täsmätyökaluja riippuen toimeksiannosta ja järjestelmien tekniikoista.

Erikoistyökaluina ja erikseen lisensoitavissa toimeksiantokohtaisesti ovat myös seuraavat:

- Holm Security Vulnerability Management Platform – sekä kertaluontoinen että jatkuva testaus

- Holm Security Fraud Assessment – phishing-simulattori, voidaan hyödyntää osana red teamingia

- Veracode SAST ja SCA – sovellusten ja sovelluskoodin kertaluontoinen staattinen analyysi

- RedWolf platform – erityisesti DDoS-testauksen alusta, jolla on mahdollista tehdä isompia testausohjelmiasisältäen valtavasti erilaisia työkaluja

- Spamhaus Passive DNS – DNS-hakukone ja tietokanta

Lisäksi hyödynnämme erilaisia OSINT tietolähteitä hyökkäyspintalan selvittäiseksi red teaming ja recon toimeksiannoissa.

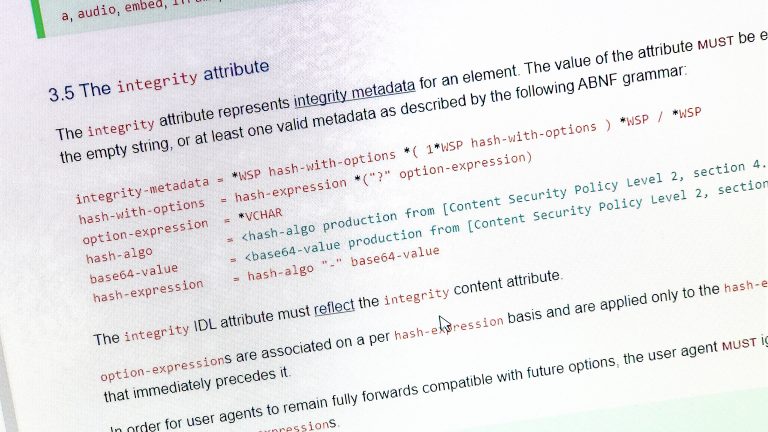

Ulkoisten resurssien käyttö web-sovelluksissa ja SRI

Web-sovellusten pentesteissä toistuvasti vastaan tuleva ilmiö on ulkoisten resurssien (tietoturvaton) käyttö. Ulkoisista, kolmannen osapuolen lähteistä, yleensä eri CDN (Content Delivery Network) palveluista ladattujen resurssien, kuten Javascriptin, CSS:n tai fonttien käytössä itsessään ei ole mitään erikoista, mikäs sen mukavampaa kuin pultata asioita pikaisesti omaan sovellukseen ja säästää aikaa ja rahaa.

Koulutus pitkä ja kallis? Mieluummin tehokas ja hauska.

Saavun neukkariin 08:32, pari minuuttia yli sovitun ajan. Putsi, tämän koulutuksen toinen ja (pää)vetäjä, toivottaa huomenet aina yhtä iloisena ja innokkaana. Käydään pikaisesti kuulumiset läpi, vertaillaan nukuttujen tuntien määrää ja samalla testaillaan ATK:ta, jotta saadaan koulutus alkamaan ilman kommerverkkejä. 08:49 ”the bossin” eli Thomaksen kasvot ilmestyvät Teamsiin – hienoa – päästään testamaan myös audiot. Kor***n johdosta koulutuksia vedetään luonnollisesti etänä.

Security review – haastattelumuotoinen auditointi

Haluatko riippumattoman asiantuntijan tuottaman arvion sovellus- tai järjestelmäkokonaisuutesi tietoturvanäkökohtien huomioinnista? Tarvitsetko vertailukelpoisen benchmarkin tietoturvakäytäntöjen tasosta

Mobiilisovellusten tietoturvatestaus

Meiltä kysytään säännöllisesti mobiilisovellusten tietoturvatestauksesta. Vastaus ei aina ole suoraviivainen vaan ”it depends” -henkinen. Miksi? Sitä yritämme avata seuraavassa.

Red Teaming ja Recon

Recon and red teaming can be done separately, but they also work hand in hand. It may be a good idea for a company to do a thorough recon to understand the adversaries view on the organization – and this not only in the technical sense.