Mikäli vastasit ”kyllä” yhteenkään kysymykseen, on haastattelumuotoinen auditointi juuri sopiva vastaus tarpeisiin. Haastattelumuotoinen auditointi täydentää pentestausta — siinä missä pentestaaminen antaa teknisen täsmänäkemyksen tiettyyn sovelluksen kohtaan, haastattelu auttaa muodostamaan käsityksen ja ymmärryksen siitä mitä kaikkea tietyn kohdan ympärillä on ja tapahtuu.

Meidän lähestymistapamme

Esimerkkejä kysymyksistä:

- Onko tarve korotetuille käyttöoikeuksille (mukaan lukien pääkäyttäjätunnukset ja muut erityisiä oikeuksia omaavat toiminnot) järjestelmäkohtaisesti listattu ja niitä tarvitsevat henkilöt tunnistettu?

- Millaisilla perusteilla erityisiä käyttöoikeuksia myönnetään?

- Voiko käyttäjä suorittaa tavanomaisia toimiaan käyttäen korotetuin käyttöoikeuksin varustettua käyttäjätunnustaan?

Miten me tämän teemme

Me valmistaudumme haastatteluun tunnistamalla yhdessä asiakkaan kanssa olennaisimmat osa-alueet (esimerkiksi pilvi-infrastruktuuri, lokitus ja monitorointi sekä henkilötietojen käsittelyn tietoturvallisuus), valitsemalla sopivat viitekehykset ja laatimalla haastattelukysymykset.

Määrittelemme asiakkaalta mahdollisesti tarvittavan haastattelun etukäteismateriaalin ja -dokumentit sekä tutustumme niihin. Valitut kysymykset ja väittämät toimitetaan asiakkaalle jo ennen haastattelua, jotta itse haastattelutilanne olisi mahdollisimman sujuva ja osapuolet ovat voineet siihen valmistautua.

Kun ollaan valmiita haastatteluun, suoritamme sen. Teamsissa tai neukkarissa. Kysymme kysyttävämme, pyydämme todisteita ja käymme tarvittavat tarkentavat keskustelut.

Projektin päätteeksi toimitamme loppuraportin ja käymme sen yhdessä asiakkaan kanssa läpi. Haastatteluissa käytämme asiakkaalle parhaiten sopivaa kieltä ja raportin tuotamme englanniksi.

Raporttiin voi sisältyä esimerkiksi:

- suosituksia jokaiselta toiminta-alueelta

- suositusten asettuminen sopiviin viitekehyksiin

- tärkeimmät puuttuvat tai parannusta vaativat prosessit

- tärkeimmät puuttuvat tai parannusta vaativat dokumentit

- ajatuksia käytetyistä ja ehdotettavista tietoturvan mittareista

- ensimmäiset askeleet muutoksen aikaan saamiseen — teknisestä ja hallinnollisesta näkökulmasta

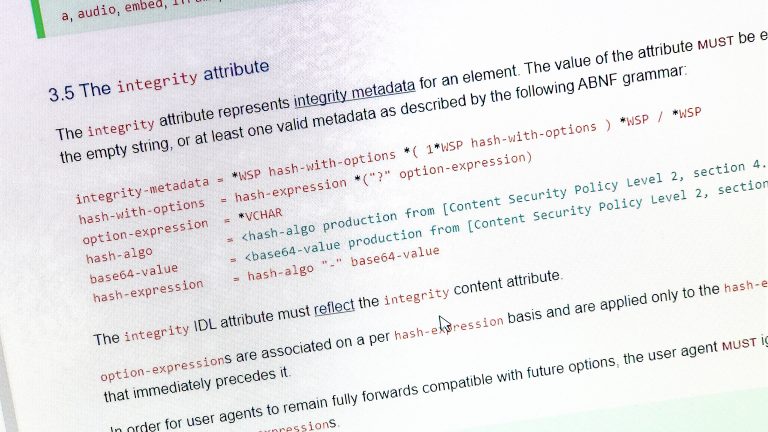

Ulkoisten resurssien käyttö web-sovelluksissa ja SRI

Web-sovellusten pentesteissä toistuvasti vastaan tuleva ilmiö on ulkoisten resurssien (tietoturvaton) käyttö. Ulkoisista, kolmannen osapuolen lähteistä, yleensä eri CDN (Content Delivery Network) palveluista ladattujen resurssien, kuten Javascriptin, CSS:n tai fonttien käytössä itsessään ei ole mitään erikoista, mikäs sen mukavampaa kuin pultata asioita pikaisesti omaan sovellukseen ja säästää aikaa ja rahaa.

Koulutus pitkä ja kallis? Mieluummin tehokas ja hauska.

Saavun neukkariin 08:32, pari minuuttia yli sovitun ajan. Putsi, tämän koulutuksen toinen ja (pää)vetäjä, toivottaa huomenet aina yhtä iloisena ja innokkaana. Käydään pikaisesti kuulumiset läpi, vertaillaan nukuttujen tuntien määrää ja samalla testaillaan ATK:ta, jotta saadaan koulutus alkamaan ilman kommerverkkejä. 08:49 ”the bossin” eli Thomaksen kasvot ilmestyvät Teamsiin – hienoa – päästään testamaan myös audiot. Kor***n johdosta koulutuksia vedetään luonnollisesti etänä.

Mobiilisovellusten tietoturvatestaus

Meiltä kysytään säännöllisesti mobiilisovellusten tietoturvatestauksesta. Vastaus ei aina ole suoraviivainen vaan ”it depends” -henkinen. Miksi? Sitä yritämme avata seuraavassa.

Red Teaming ja Recon

Recon and red teaming can be done separately, but they also work hand in hand. It may be a good idea for a company to do a thorough recon to understand the adversaries view on the organization – and this not only in the technical sense.