SOC-in-a-box

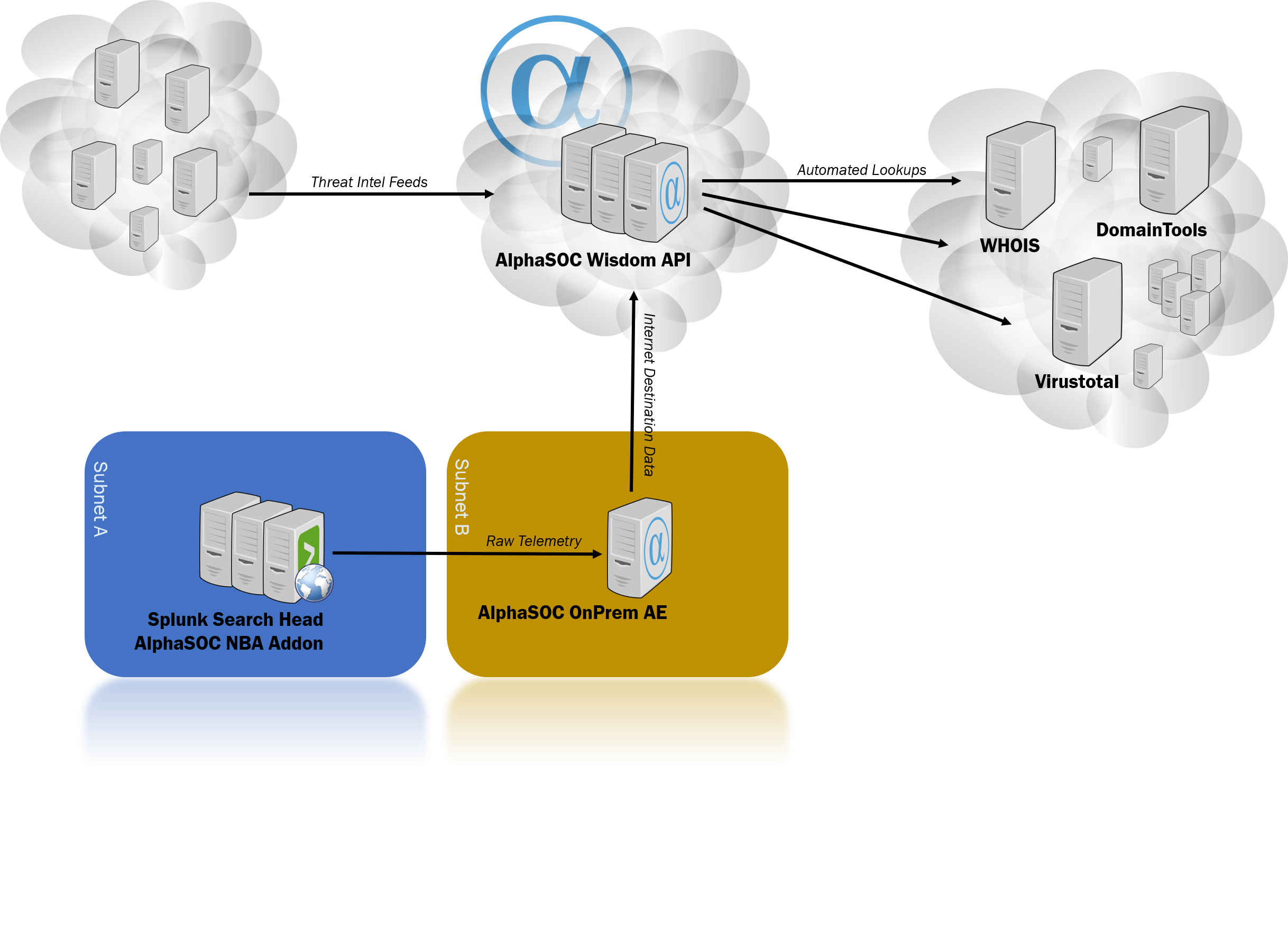

AlphaSOC on kevyt mutta äärimmäisen tehokas työkalu egress-liikenteen (ulospäin suuntautuvan) tarkkailuun. AlphaSOCin Analytics Engine (AE) ratkaisee monta käyttötapausta, joiden toteuttaminen muulla tavoin olisi erittäin työlästä ja haastavaa. Splunk-implementaatiossa AlphaSOC asennetaan ja AE ryhtyy heti tarkkailemaan CIM-yhteensopivaa lähdettä (esim. palomuuri- ja DNS-lokeja) tuottaen hälytyksiä heti. Käyttöönotto kestää hyvin lyhyen aikaa ja lisäarvollisen uhkatiedon saaminen on välitöntä.

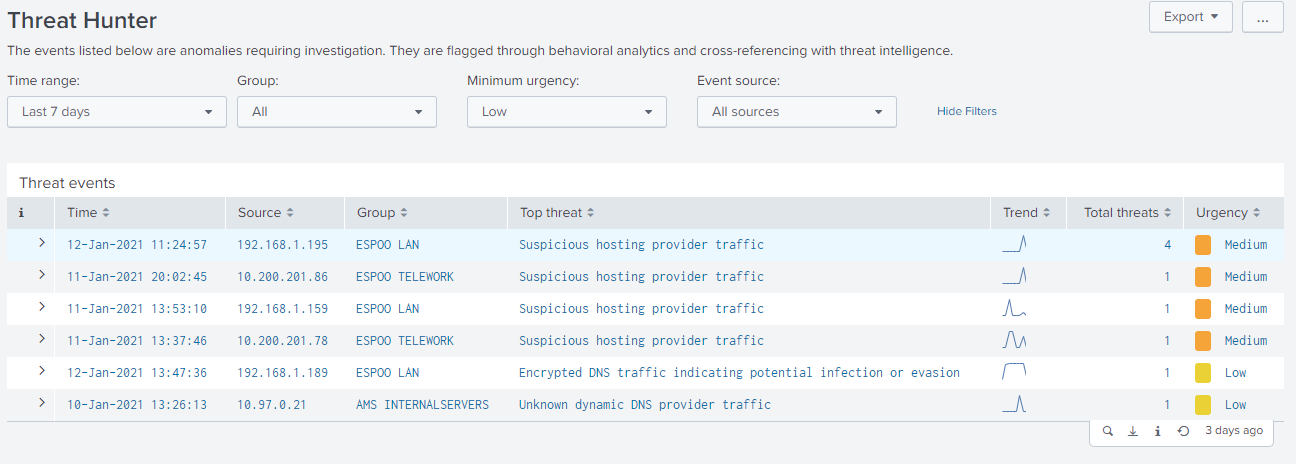

Hälytysten määrä on maltillinen – hälytykset perustuvat monimutkaisiin indikaattoreihin.

Käyttötapaukset

AE toteuttaa 59 erillistä tietoturvakäyttötapausta jotka voidaan kategorisoida seuraavasti:

- Traffic indicating a compromised host (e.g. C2 or malware distribution traffic)

- Data exfiltration patterns, such as DNS or ICMP tunneling

- Cryptomining traffic indicating infection or resource misuse

- Targeted phishing campaign traffic (e.g. use of young lookalike domains)

- Anomalies indicating infection, such as a cluster of suspicious events in a short period

- Low-level protocol anomalies (e.g. SSH over a common port such as 80 or 443)

- Policy violations (e.g. potentially unwanted programs and P2P network traffic)

- Anonymizing circuit traffic, such as Tor, I2P, or Freenet

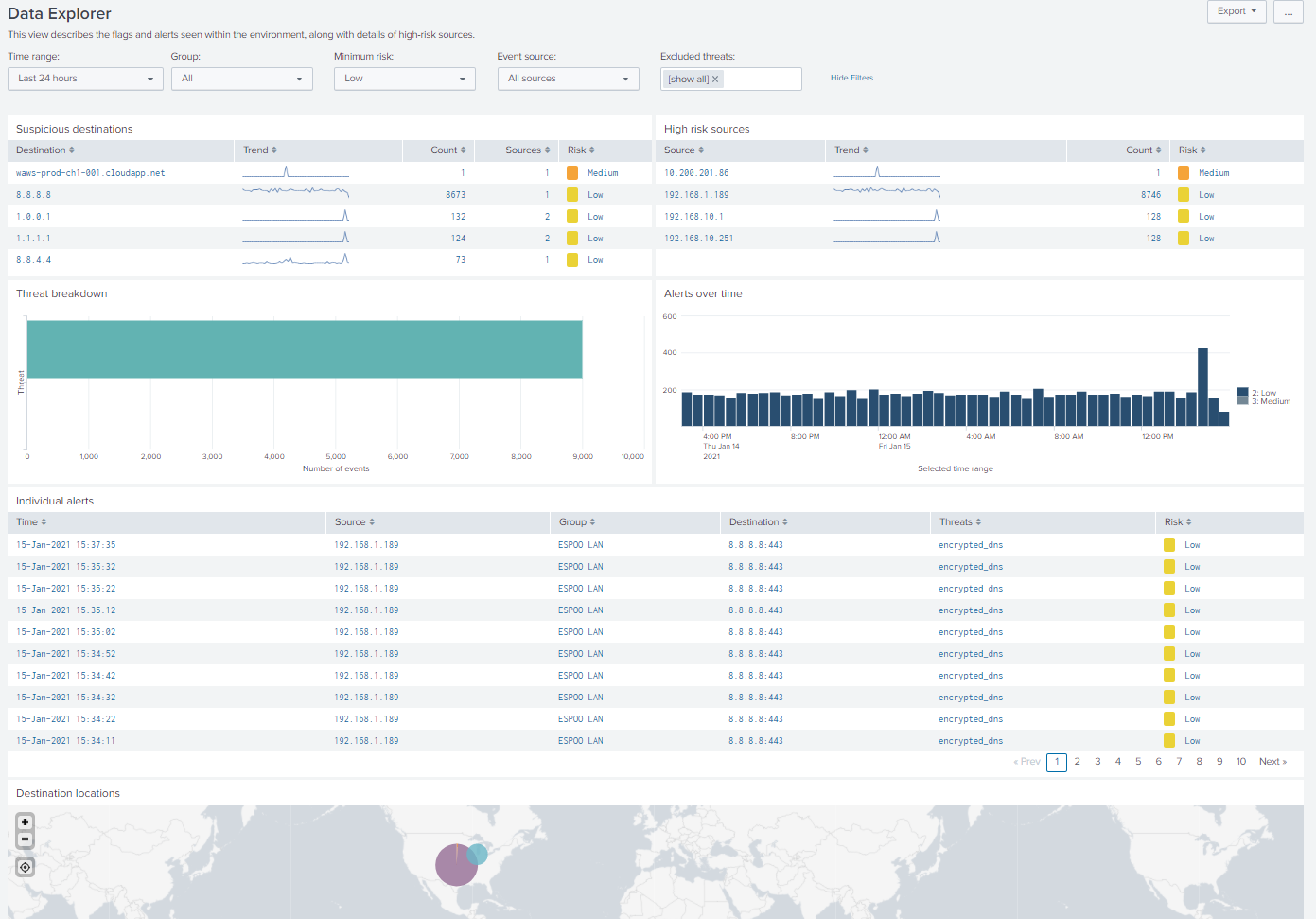

Kuten voidaan nähdä, AE tuo näkyvyyttä tilanteisiin jotka ovat muutoin hyvin hankalasti ”yhdellä silmäyksellä” löydettävissä. AE ajaa telemetriatietoja kuuden pisteytyskerroksen läpi tunnistaen sekä jo nyt tunnettuja että vielä tuntemattomia hyökkäyksiä ja uhkia. Nollapotilaiden löytäminen ilman aikaisempia indikaatiota (IoC) on myös mahdollista.

Telemetria

AlphaSOC AE käyttää hyväkseen erilaista telemetriatietoa analysoidessaan tapahtumia. Alla olevassa blogissa kuvataan tarkemmin, mitä nämä telemetriatiedot ovat ja kuinka niitä käsitellään.

AlphaSOCin asennusvaihtoehtoja

”Pilvi!” joku huutaa kovaan ääneen. ”Sehän tarkoittaa, että minun tietoni lähetetään pilveen. Minun kullankalliit telemetriatietoni pahantahtoisten muukalaisten käsissä paljastaen minusta aivan liikaa!” Pitää paikkansa. Läpinäkyvyyden nimissä, tarkastellaanpa siis hieman, mitä kulissien takana oikeasti tapahtuu.

Read MoreTietolähteet

AlphaSOC hyödyntää sekä omaa tutkimustietoa että julkisia tietolähteitä toteuttaessaan korrelaatioita ja tunnistaessaan uhkia. Esimerkkejä ulkoisista tietolähteistä ovat esimerkiksi Virustotal, Google Web Risk API, Quad9 ja muut samankaltaiset tietolähteet. Reaaliaikaiset tietolähteet mahdollistaa toimimisen ilman erillistä uhkafeediä (threat intelligence feed). Tällä tavoin tunnistettavia uhkia ovat muun muassa:

- C2 and malware distribution infrastructure

- Traffic to known phishing destinations

- Publisher infrastructure associate with potentially unwanted programs (PUPs)

- Remote access software infrastructure (e.g.

- TeamViewer and ConnectWise Control)

- Traffic to known bad dynamic DNS destinations

- Traffic to malicious VPS / hosting provider destinations

- Anonymized circuit protocols (e.g. Tor, I2P, Freenet)

Ajalliset kuviot

Suorien uhkien tunnistamisen lisäksi, AE tunnistaa liikenteessä toistuvia ajallisia kuvioita. Ajallisilla kuvioilla tarkoitetaan pitkäikäisiä sesioita, liikennepiikkejä ja anomalioita ja beacon-tyyppistä liikennettä (esim. yksi paketti tunnissa). Ajallinen kuvio muodostaa oman kerroksensa AE:n suorittamassa analyysissä – voidaan tunnistaa esimerkiksi työasema, joka soittaa säännöllisesti kotiin uuteen alidomainiin joka kuuluu pahamaineiseen päädomainiin. Yksikään yksittäinen indikaattori ei välttämättä ylitä hälytyskynnystä. Tämä on hyvä esimerkki siitä, mitä lisäarvollinen tieto tarkoittaa verrattuna perinteiseen IoC-pohjaiseen uhka-analyysiin.

Teknisiä lisätietoja

AE käyttää erilaisia matalan tason indikaattoreita, ”lippuja”, kertoessaan hälytyksen syyn. Kattava lista indikaattoreista löytyy täältä: https://docs.alphasoc.com/ae/flags/. Kuten yllä on kuvattu, perustuu hälytykset useimmiten useampaan kuin yhteen ”lippuun”.

Kattava lista tietoturvakäyttötapauksista löytyy täältä: https://docs.alphasoc.com/ae/use-cases/

Hankkisinko AlphaSOCin?

AlphaSOC auttaa kaikkia – ammattimaista SOCia, sisäistä it-tiimiä, tietoturvatiimiä – aivan kaikkia ja koosta riippumatta. Hälytykset ovat ajankohtaisia ja nihiin voi luottaa. Niiden perusteella voidaan heti ryhtyä toimeen. Tästä syystä AlphaSOC maksaa itsensä takaisin hyvin lyhyessä ajassa.

Toimitamme AlphaSOCin Splunk-ympäristöihin, mutta AlphaSOC AE:ta voidaan hyödyntää myös muissa ympäristössä.