Middlebox TCP Reflected Amplification -hyökkäykset ovat uusi DDoS-hyökkäysvektori, jonka Marylandin ja Coloradon yliopistojen tutkijat ensimmäistä kertaa julkistivat elokuussa 2021. Varsinaisia hyökkäyksiä nähtiin ensimmäisen kerran vuonna 2022. Tämä uusi hyökkäysvektori mahdollistaa vahvistetun ja erittäin voimakkaan TCP-liikenteen, mikä ei aiemmin ole ollut toteutettavissa, ja joka mahdollistaa yleisten UDP-vektoreiden kaltaiset vahvistukset.

Mitä ovat reflection amplification -hyökkäykset?

Miten tämä eroaa vahvistetuista UDP-hyökkäyksistä?

TCP-protokollaa käyttävät reflected amplification -hyökkäykset hyödyntävät ”middleboxeja”. Middleboxeilla tarkoitetaan tässä mitä tahansa verkon aktiivilaitteita, jotka on otettu käyttöön ei-TCP -yhteensopivalla tavalla, kuten reagoimaan tilattomiin paketteihin ja soveltamaan sisällönrajoituskäytäntöjä. Hyökkääjät hyödyntävät tätä lähettäen tilattoman ja väärennetyn lähde-IP -paketin, joka sisältää estetyn sivuston isäntäotsikot (host headers). Middlebox vastaa HTTP-headereilla tai HTML-sivuilla, jotka ovat paljon suurempia kuin alkuperäinen paketti, mikä saa aikaan merkittävän vahvistuksen. Tämä tapahtuu huolimatta siitä onko yhteys valmis, koska middlebox on määritetty olettamaan, että se on saattanut jättää huomiotta joitain paketteja.

Aiemmat SYN-hyökkäykset vaativat 1:1 kaistanleveyden suhdetta hyökkääjän ja uhrin välillä, mutta käyttämällä hyväkseen ei-yhteensopivia middleboxeja hyökkääjät voivat vahvistaa hyökkäyksiään jopa suhteeseen 75:1. Tietyillä kokoonpanoilla varustetut middleboxit voivat myös aiheuttaa itsestään jatkuvan äärettömän silmukan lähettämällä edellisen paketin uudelleen aina, kun uhri vastaa RST-paketilla. Tämä luo tehokkaasti äärettömän vahvistuspotentiaalin hyökkääjille.

Hyökkäysten ymmärtäminen ja testaaminen

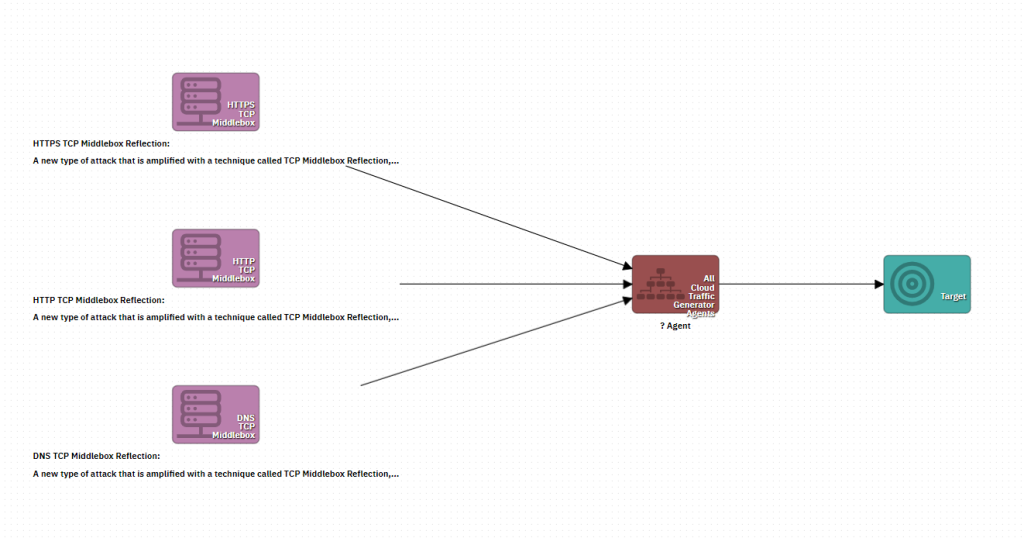

Olemassa olevien vahvistettujen UDP-hyökkäysten lisäksi RedWolf Security on lisännyt alustalleen kolme uutta TCP Middlebox -hyökkäystä, joita voidaan ajaa Redwolf-portaalista.

- TCP HTTP Middlebox

- TCP HTTPS Middlebox

- TCP DNS Middlebox

Kun suoritat TCP reflection -hyökkäyksiä, RedWolf-agentit agentit toimivat middlebox-palvelimina, vaikka ne eivät itse asiassa ole haavoittuvia, ja ne lähettävät vahvistettua liikennettä kohteillesi, jolloin voit testata infrastruktuuriasi tätä uudenlaista uhkaa vastaan.

RedWolf-portaalin avulla voit säätää hyökkäysliikennettä reaaliajassa testataksesi DDoS-pesureitasi ja löytääksesi tarkan pisteen, jossa puolustukset aktivoituvat ja alkavat pesemään. Mahdollisuus yhdistää useita hyökkäysvektoreita samanaikaisesti mahdollistaa myös järjestelmien testaamisen edistyneiltä ja vaikeammin puolustettavilta hyökkäyksiltä.

Testataksesi järjestelmäsi TCP middlebox reflection -hyökkäyksiä vastaan, valitse yksi (tai useampi!) Middlebox-hyökkäysvektoreista skenaarioiden suunnittelumoduulissa, liikenteen generoijat ja lopuksi kohteet, jotka vastaanottavat middlebox-liikenteen.

Lisätietoja

- https://www.akamai.com/blog/security/tcp-middlebox-reflection

- https://geneva.cs.umd.edu/posts/usenix21-weaponizing-censors/

- https://geneva.cs.umd.edu/papers/usenix-weaponizing-ddos.pdf

- https://www.youtube.com/watch?v=OSfgTbjb3og

Alkuperäisen blogin voit lukea täältä (englanniksi): https://www.redwolfsecurity.com/understanding-and-running-middlebox-tcp-reflected-amplification-attacks-with-the-redwolf-platform/