Tehtävien eriyttämisellä ISO 27001:ssa tarkoitetaan — sen lisäksi että sillä tarkoitetaan Liite A:n hallintakeinoa 6.1.2 — kaikkia niitä käytäntöjä, joissa tietyn prosessin suorittamiseen tarvittava tieto ja/tai oikeudet pilkotaan. Ne jaetaan useammalle henkilölle tai roolille siten, että yksikään henkilö ei pysty yksin suorittamaan tai täysin hallitsemaan kyseistä prosessia. Eriyttämisellä pyritään pienentämään erityisesti sellaisia riskejä, jotka liittyvät suojattavan omaisuuden tahattomaan tai tahalliseen väärinkäyttöön.

Eriyttämisen periaatteet

Tehtävien eriyttäminen voidaan toteuttaa tiettyä periaatetta soveltaen. Se, mitä periaatetta sovelletaan riippuu tehtävän laadusta, odotetusta lopputuloksesta ja erilaisista suoritusolosuhteisiin vaikuttavista tekijöistä.

Periaatteita on neljä.

Periaatteiden soveltaminen

Näitä periaatteita voidaan soveltaa lisäksi myös esim. liiketoimintayksikkö- tai organisaatiotasolla. Ehdotonta vaatimusta tehtävien jakamisesta ainoastaan luonnollisten henkilöiden kesken ei ole; ylemmällä tasolla voidaan mukaan ottaa myös vaikka tiimejä tai kokonaisia yrityksiä (esim. konsernirakenteen ollessa kyseessä).

ISO 27002 mukaan olisi aina huolehdittava siitä, ”ettei yksittäinen henkilö voi päästä käsiksi, muuttaa tai käyttää suojattavaa omaisuutta ilman valtuutusta tai paljastumista. Tapahtuman suorittajan ja valtuuttajan olisi oltava eri henkilöitä.”

Mikäli eriyttämistä ei voida tehdä, on väärinkäytösten estämiseksi otettava käyttöön muita kompensoivia hallintakeinoja — kuten riittävän tarkka ja eheyden takaava audit-lokitus.

Toteuttaminen käytännössä

Ensimmäinen askel on tunnistaa tärkeät toiminnot ja vaaralliset työyhdistelmät. Kaikki sellaiset, joissa yksittäinen henkilö voisi itsekseen toimien aiheuttaa yritykselle mittavaa vahinkoa. Sen jälkeen toiminnot jaetaan vaiheisiin ja tunnistetaan, kuka on vastuussa mistäkin vaiheesta.

Vastuutuksen yhteydessä tarkistetaan, onko jonkin tietyn toiminnon vaiheilla päällekkäisiä vastuita. Tällaisia ristiriitoja tulisi välttää. Lisäksi tarkistetaan, onko jollakin tietyllä henkilöllä täysi määräysvalta prosessissa tai sen suorittamisessa.

Tehtävien eriyttäminen dokumentoidaan, soveltaen aiemmin mainittuja periaatteita. Suoritukseen osallistuville tahoille kommunikoidaan vastuut ja tarvittaessa annetaan asianmukainen koulutus tehtävän suorittamiseen.

Yhdenmukaisuus ja tukitoiminnot

Käyttöoikeuksien ja -valtuuksien tulee tukea tehtävien eriyttämisen toteuttamista. Tämä tarkoittaa että sen lisäksi, että tietty henkilö ei saisi suorittaa tiettyjä toiminnon vaiheita, hänen ei tulisi myöskään pystyä siihen. On siis syytä varmistaa, että myönnetyt käyttöoikeudet eivät ole liian laajoja.

Dokumentaation tulee olla yhdenmukainen muun ISMS-dokumentaation kanssa. Erityisesti tulee huomioida kaikki se, mitä organisaatiossa on kirjattu tietoturvarooleista ja -vastuista. Lisäksi myös riskinarviointi vaikuttaa tehtävien eriyttämiseen; sen ajantasaisuudesta ja oikeellisuudesta on hyvä pitää tiukasti huolta.

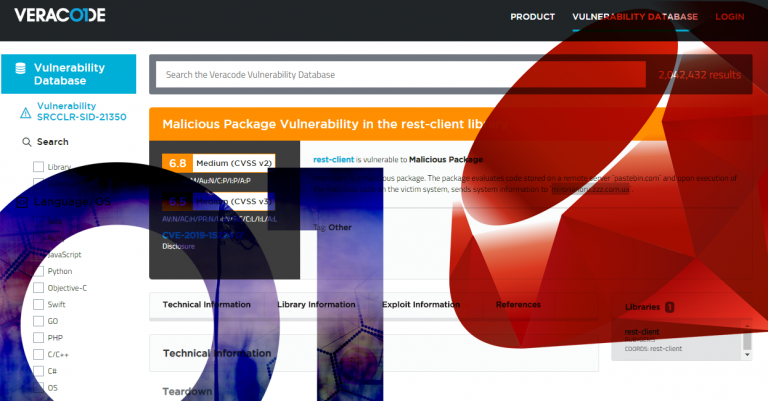

Kirjastojenhallinta – SCA – ja moninaiset viitekehykset ja vaatimukset

Yhä useampi standardi, viitekehys ja asiakasvaatimus edellyttää – peräti huutaa – kirjastonhallinnan perään. Huutaa siksi että modernit sovelluskehitysmenetelmät ovat täysin riippuvaisia ulkoisista kirjastoista eli riippuvuuksista.

Sisäinen auditointi – omin voimin vai ostopalveluna?

Osana ISO/IEC 27001 -sertifiointiprosessia organisaatioiden on suoritettava säännöllisiä sisäisiä auditointeja vaatimustenmukaisuuden varmistamiseksi ja parannuskohteiden tunnistamiseksi. Yksi yleinen ratkaistava asia on, suoritetaanko nämä auditoinnit omin voimin vai käytetäänkö siihen jotain ulkopuolista tahoa.