Yhä useampi standardi, viitekehys ja asiakasvaatimus edellyttää – peräti huutaa – kirjastonhallinnan perään. Huutaa siksi että modernit sovelluskehitysmenetelmät ovat täysin riippuvaisia ulkoisista kirjastoista eli riippuvuuksista.

Sovelluskehittäjän kannalta tämä on mahtavaa – maailman on täynnä käytännöllisiä apukirjastoja. Valitettavasti maailma on myös täynnä kuraa.

Mikä on SCA?

Software Composition Analysis (SCA) on ns. ”Gartnertermi” kirjastonhallinnalle. Toinen merkittävä käsite kokonaisuudessa on SBOM – software bill of materials. Kumpikin on käytännössä sama asia, konteksti voi olla eri. Kun kirjastoja hallitaan, tehdään se tietysti automaattisesti ja hyvällä työkalulla.

Työkalun hankintapäätöksen pitää olla harkittu. Tietoturvan takiahan työkalut hankitaan, mutta joskus on hyvä tunnistaa myös muut liiketoiminta-ajurit. Siispä tunnistamme seuraavaksi ainakin osan niistä.

Regulaatio - rakastettu vihollinen

DORA ja RTS (Regulatory Technical Standards)

"The source code and proprietary software provided by ICT third-party service providers or coming from open-source projects shall be analysed and tested for vulnerabilities."

"Track the usage of third-party libraries, including open source, monitoring the version and possible updates"

ISO 27001:2022 Annex A (ISO 27002:2022)

"If using external tools and libraries, the organization should consider:

a) ensuring that external libraries are managed (e.g. by maintaining an inventory of libraries used and their versions) and regularly updated with release cycles;

c) the licence, security and history of external components;"

IEC 81001-5-1 Health software and health IT systems safety, effectiveness and security

Voidaan huomata, että tämä(kin) standardi käyttää lyhennettä SCA väärin, ja tarkoittaa SCA:n kohdalla oikeasti SASTia.

"Static Code Analysis (SCA) for source code to determine secure coding errors using the secure coding standard for the supported programming language"

Haavoittuvuushallinnan alla kuitenkin tilanne korjaantuu, ja käytetään käsitettä software composition analysis, mutta tietysti ilman lyhennettä tässä kohtaa. Vaatimus on joka tapauksessa selkeä.

"SOFTWARE COMPOSITION ANALYSIS on all binary executable files including embedded firmware, to be used with HEALTH SOFTWARE and delivered by a third-party supplier. This analysis can be used to detect: 2) linking to vulnerable libraries;"

ISA / IEC 62443-4-1 Security for industrial automation and control systems Part 4-1

SCA ei toki jää pelkästään IT-maailman nautittavaksi, vaan myös OT-maailma kantaa osansa taakasta.

Voidaan huomata, että tämä(kin) standardi käyttää lyhennettä SCA väärin, ja tarkoittaa SCA:n kohdalla oikeasti SASTia.

"Static Code Analysis (SCA) for source code to determine security coding errors such as buffer overflows, null pointer dereferencing, etc. using the secure coding standard for the supported programming language. "

Haavoittuvuushallinnan alla kuitenkin tilanne korjaantuu, ja käytetään käsitettä software composition analysis, mutta tietysti ilman lyhennettä tässä kohtaa. Vaatimus on joka tapauksessa selkeä.

"for compiled software, software composition analysis on all binary executable files, including embedded firmware, delivered by the supplier to be installed for a product. This analysis shall detect the following types of problems at a minimum:

1) known vulnerabilities in the product software components;

2) linking to vulnerable libraries;"

Veracode to the rescue!

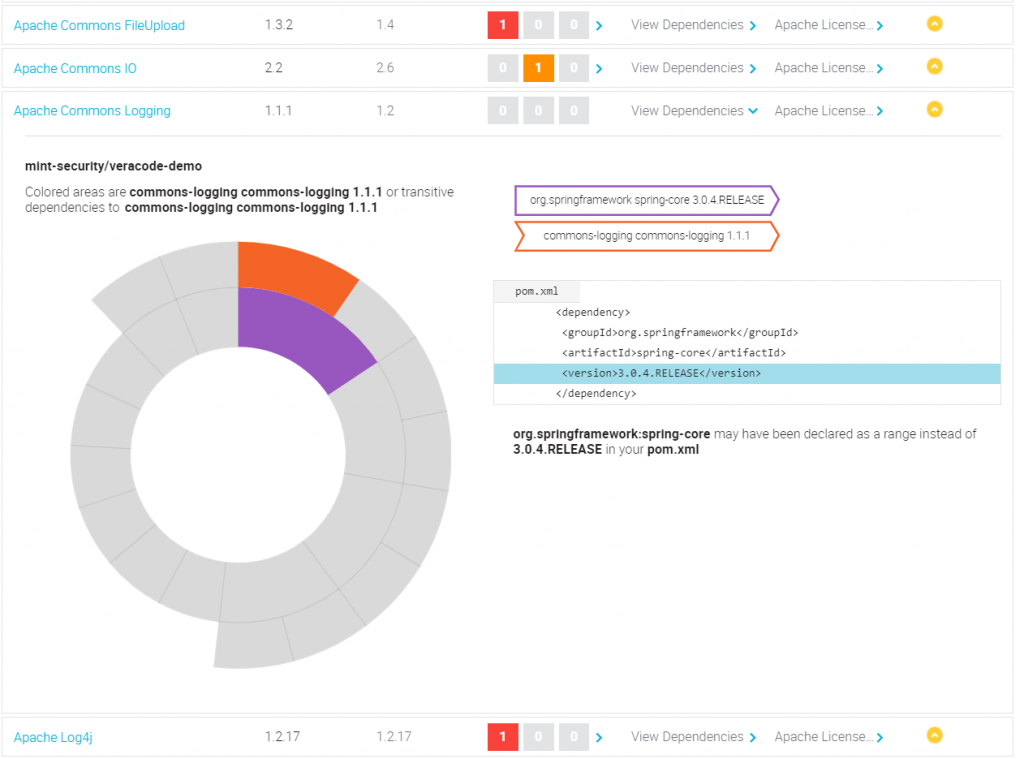

Jotta ei jäisi epäselväksi, on Veracode ja sen SCA- ja SBOM-työkalut markkinoiden kovimpia.

- Tietolähteinä ei ole pelkästään NVD ja muut julkiset tietokannat, vaan Veracoden oma tutkimusryhmä. Tämä takaa sen, että virallisia haavoittuvuusjulkaisuja ei tarvitse odottaa.

- Työkalut istuvat kaikkiin tunnettuihin pipeline-ympäristöihin ja ne voidaan komentaa ja automatisoida tarpeen mukaan

- Työkalut viedään helposti suoraan kehittäjälle – eli shift left myös kirjastojen suhteen. Ikävä kirjasto jää kiinni, ennen kuin se edes tulee osaksi buildia.

- Ikävät lisenssit saadaan kuriin

- SBOM -listaukset kuin Manulle illallinen

SCA ei tietysti ole Veracoden alustan ainoa kyvykkyys. Alustalta löytyy laajin SAST-valikoima, DAST- ja API-skannaus sekä hallusinoimaton ja kuratoitu AI-ratkaisu Veracode Fix.