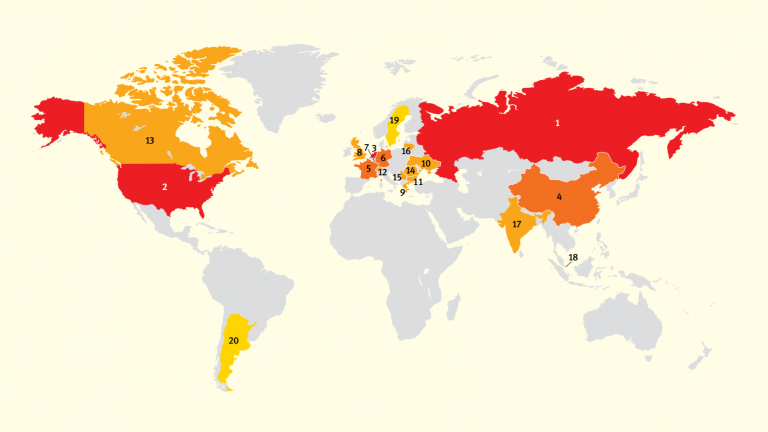

Spamhaus – muutakin kuin spämmintorjuntaa

Spamhaus kerää ja toimittaa tunnettujen roskapostilähteiden lisäksi myös erittäin korkealaatuista ja tarkkaa threat intelligence -tietoa botneteistä, haittaohjelmia levittävistä ja tartunnan saaneista koneista, epäilyttävästi käyttäytyvistä kotireitittimistä, älytelevisioista ja muista verkkoon kytketyistä laitteista.