Battlechart – Bifrost vs. Defender for Cloud

Onko tunnetuin brändi aina automaattisesti paras? Entä kun puhutaan konttien suojauksesta? Moni yritys nojaa siihen oletukseen, että mitä laajempi ja tunnetumpi turvallisuusalusta on, sitä parempi.

Onko tunnetuin brändi aina automaattisesti paras? Entä kun puhutaan konttien suojauksesta? Moni yritys nojaa siihen oletukseen, että mitä laajempi ja tunnetumpi turvallisuusalusta on, sitä parempi.

Team Rynkeby on toiminut vuodesta 2012 lähtien Suomessa, ja Oulun joukkue perustettiin vuonna 2016. Sponsoreiden ja yksityislahjoitusten avulla kerätään varoja lasten syöpätutkimukseen ja hoitoihin. Suomessa kerätyt varat ohjataan AAMU-säätiölle ja Sylvalle. Mint Security tukee Oulun joukkuetta kultasponsorina.

Tämä blogikirjoitus on vapaasti muotoiltu yhteenveto alkuperäisestä Stephen Ochsin How to Use AI in Network Monitoring? -julkaisusta. Tässä blogikirjoituksessa syvennytään tekoälyn käytännön sovelluksiin verkkovalvonnassa, tutkien

Teknologian kehittyminen on johtanut siihen, että lähes jokaisella organisaatiolla on käytössään pilvipalveluita. Yksinkertaisimmillaan on hankittu sovellus, jota ei asenneta paikallisesti, vaan sitä käytetään internetin yli

Tietoturvasta on tullut jokaisen organisaation liiketoiminnan ytimessä oleva asia. Silti budjetointivaiheessa tietoturva nähdään usein vaikeasti hahmotettavana kustannuksena. Miten yhdistää tietoturvan riskienhallinta, hallintamallit ja taloudellinen näkökulma

Nykyään kuka tahansa voi joutua kyberhyökkäyksen kohteeksi, kun rahaa ja tietoja halutaan saada vääriin käsiin tai tarkoituksena on aiheuttaa vahinkoa. Hyökkäyksiä tehdään eri lähtökohdista –

Henkilöstön kyberturvallisuusosaamisen mittaaminen on keskeinen osa organisaation tietoturvakulttuurin kehittämistä. Oikein valitut mittarit auttavat tunnistamaan osaamisaukkoja, seuraamaan koulutusten vaikuttavuutta ja tukemaan johdon päätöksentekoa. Tässä blogissa tarkastelemme

FRA on julkaissut vuosittaisen raporttinsa Ruotsin turvallisuuden tilasta, kattaen myös kyberturvallisuuden. Tämä blogi on suomenkielinen yhteenveto raportin kyberturvallisuusosioista. FRA kohtaa kasvavia ja monimutkaisempia uhkia, erityisesti valtioiden,

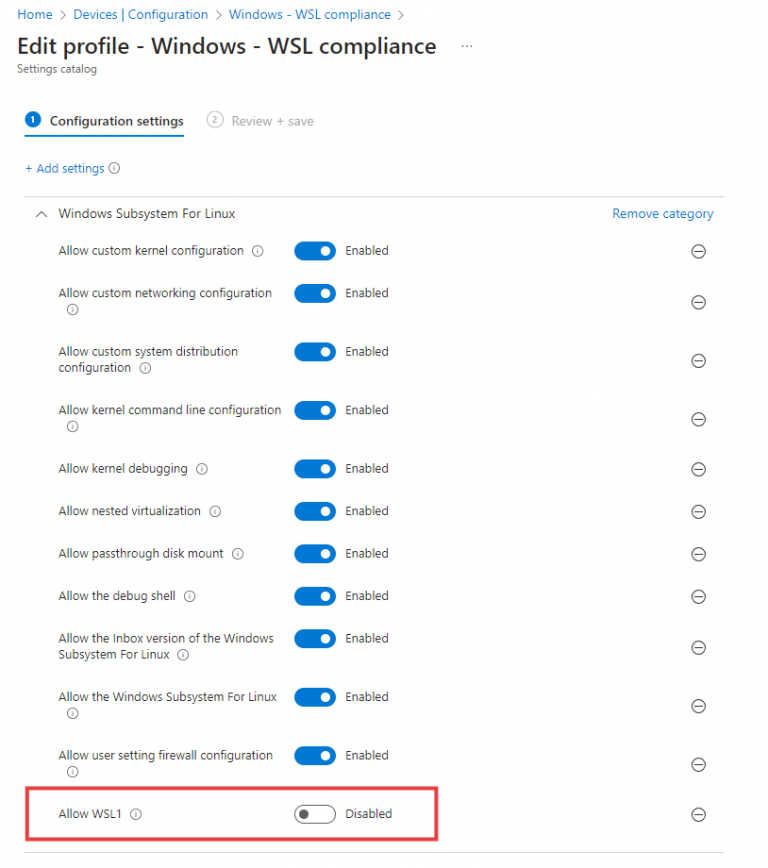

Intune ja läjä policyja käytössä. Defender enrollattu joka Windows-koneelle. Defender huomaa mikäli käyttäjä ajelee vaarallisia asioita, eikö? Melkein.

Huom. tässä blogitekstissä oletetaan että Intune, Defender portaali ja WSL ovat lukijalle jollain tasolla tuttuja käsitteitä.)

Digitaalisessa aikakaudessa liiketoiminta riippuu vahvasti verkkojen tehokkuudesta. Tehokkaat verkonhallinnan käytännöt varmistavat optimaalisen suorituskyvyn, parantavat tietoturvaa ja vähentävät käyttökatkoja. Tärkeimmät käytännöt sisältävät verkon kartoittamisen ja visualisoinnin, automaation hyödyntämisen, säännölliset päivitykset ja ylläpidon, verkon valvonnan sekä tietoturvan priorisoinnin. Noudattamalla näitä käytäntöjä yritykset voivat hallita verkkojaan paremmin ja saavuttaa strategiset tavoitteensa.

Tietoturvan jatkuvasti muuttuvassa tilannekuvassa edistyneiden uhkien edellä pysyminen vaatii innovatiivisia ratkaisuja. Yksi tällainen innovatiivisen ratkaisujen edelläkävijä on NetFlow -tekniikka, joka avaa verkkoliikenteen tietojen todellisen aarreaitan. Hyödyntämällä NetFlow’ta, organisaatiot saavat etulyöntiaseman verkkojensa suojaamisessa ja mahdollisten uhkien havaitsemisessa.

Tämä kirjoitus on vapaasti muotoiltu yhteenveto Security Predictions 2024 by Splunk -julkaisusta, joka on Splunkilta vapaasti ladattavissa. Aiheina ovat tekoäly, CISOn roolit sekä haittaohjelmat.

ISO27001 -sertifointiprojektin aloittaminen on haastavaa. On templateja, on ajatuksia, on olemassa olevaa dokumentaatiota – ja päällimmäisenä paljon kysymyksiä. Mistä tahansa asiaa katsookin, tuntuu että jostain toisesta paikasta olisi sittenkin parempi aloittaa. Ja tuleva tuntematon, eli auditointi pelottaa.

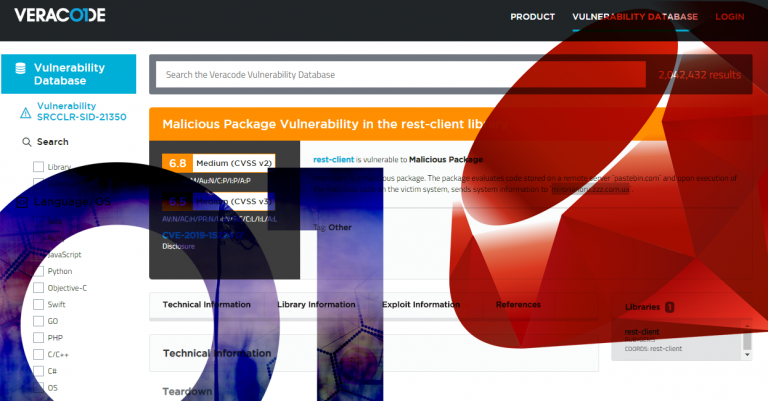

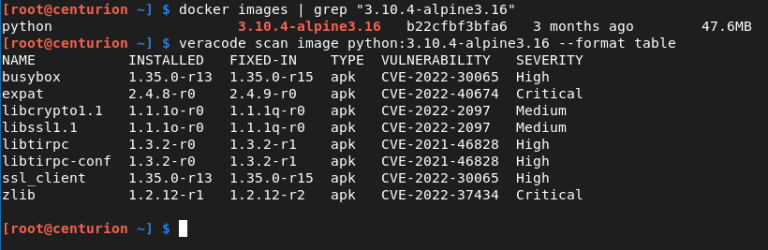

Yhä useampi standardi, viitekehys ja asiakasvaatimus edellyttää – peräti huutaa – kirjastonhallinnan perään. Huutaa siksi että modernit sovelluskehitysmenetelmät ovat täysin riippuvaisia ulkoisista kirjastoista eli riippuvuuksista.

Osana ISO/IEC 27001 -sertifiointiprosessia organisaatioiden on suoritettava säännöllisiä sisäisiä auditointeja vaatimustenmukaisuuden varmistamiseksi ja parannuskohteiden tunnistamiseksi. Yksi yleinen ratkaistava asia on, suoritetaanko nämä auditoinnit omin voimin vai käytetäänkö siihen jotain ulkopuolista tahoa.

Syyskuu 2022 tuntuu todella kaukaiselta nyt. Tuolloin alkoi ensimmäinen kauteni Team Rynkebyssä. Kesän Pariisin matka oli vain haave kaukaisuudessa. Nyt se on ohitse ja on aika palata normaaliin arkeen. Tässä blogissa kerron itse Pariisin reissusta.

Pilvipohjainen ohjelmistokehitys on kantava voima, koska se antaa mahdollisuuden rakentaa ja ottaa käyttöön sovelluksia vauhdilla ja skaalautuvasti. Mikropalveluiden, pilvi-infrastruktuurin ja API-rajapintojen ohella kontit (containers) ovat tärkeä osa tätä kehitysprosessia. Tutkitaanpa hieman konttien turvallisuusvaikutuksia pilvipohjaisten sovellusten kehittämisessä ja niiden aiheuttamien tietoturvahaasteiden hallintaa.

Kuluvalla kaudella 2023 Rynkebyhyn osallistuu 2026 pyöräilijää ja 538 huoltotiimiläistä. Nämä osallistujat ovat jakautuneet 62 paikalliseen joukkueeseen ja toimivat yhdeksässä eri maassa. Tarkoituksenamme on koko kauden ajan kerätä sponsoreita hankkeelle.

ISO 27001 kannustaa johtoryhmää ymmärtämään kyber- ja tietoturvallisuuden vaikutuksista liiketoimintaan. Johtoryhmälle tai hallitukselle kehittyvät teknologiat tuovat haasteita toimintaympäristön tietoturvan kokonaisvaltaiselle ymmärtämiselle ja sitä kautta operatiivisen toiminnan tukemiselle.

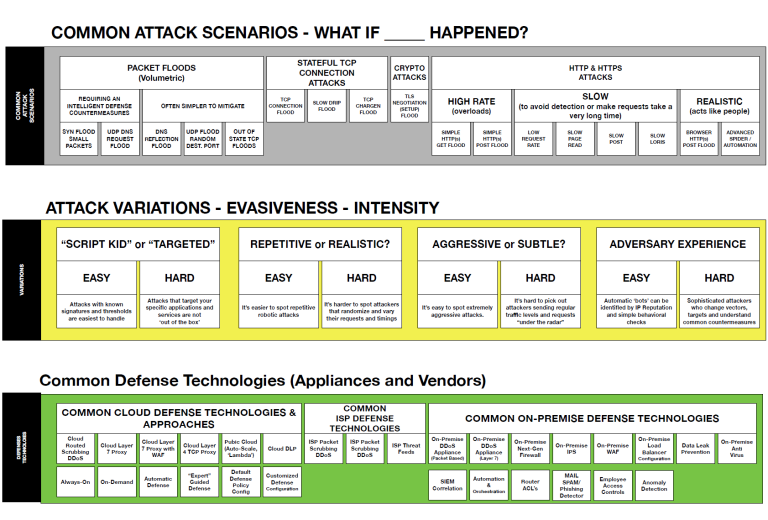

Kyberresilienssin testaamisen tarve alkaa usein kiinnostuksesta saada varmennettua tietoa siitä, mihin kukin järjestelmän komponentti kykenee – pakettipesurin ja muiden suojatoimien ominaisuuksista, kyvykkyydestä, kynnysarvoista ja lähtötasosta. Tarvetta on myös saada lisää koulutusta kriisitilanteisiin, koska kyberresilienssiin kohdistuvat uhkat ovat lisääntymässä.

Cloud Scanning -toiminto on Holm Securityn haavoittuvuuksienhallinnan uusi ominaisuus, joka automatisoi riskien tunnistamisen pilvi-infrastruktuureissa. Uusi toiminto kattaa Infrastructure as a Service (IaaS), Software as a Service (SaaS) ja Platform as a Service (PaaS) -palvelumallit.

Middlebox TCP Reflected Amplification -hyökkäykset ovat uusi DDoS-hyökkäysvektori, jonka Marylandin ja Coloradon yliopistojen tutkijat ensimmäistä kertaa julkistivat elokuussa 2021. Varsinaisia hyökkäyksiä nähtiin ensimmäisen kerran vuonna 2022. Tämä uusi hyökkäysvektori mahdollistaa vahvistetun ja erittäin voimakkaan TCP-liikenteen, mikä ei aiemmin ole ollut toteutettavissa, ja joka mahdollistaa yleisten UDP-vektoreiden kaltaiset vahvistukset.

ybersecurity and Infrastructure Security Agency (CISA), Yhdysvaltain liittovaltion poliisi FBI ja Multi-State Information Sharing and Analysis Center (MS-ISAC) ovat julkaisseet yhteisen oppaan tarjotakseen organisaatioille ennakoivia toimenpiteitä todennäköisyyden vähentämiseksi ja hajautettujen palvelunestohyökkäysten todennäköisyyden ja vaikutusten pienentämiseksi.

CISA suorittaa vuosittain riski- ja haavoittuvuusarvioinnin (RVA = Risk and Vulnerability Assessment) tiettyjen vaikutusvaltaisten yhteistyötahojen kanssa. Mukana on mm. kriittisen infran tarjoajia.

Jokainen RVA on tarkoitettu arvioksi kunkin tahon kyvykkyydestä ja ominaisuuksista niiden verkon suojaukseen mahdollisia uhkia vastaan. Vuonna 2021 CISA suoritti 112 RVA-arviointia monilla eri toimialoilla.

Vuoden 2022 ensimmäinen neljännes oli palvelunestohyökkäysten vahvasti hallitsemaa aikaa ja vaikuttaa siltä, että tämä uhkamaisema ei tule muuttumaan ainakaan vähemmän ongelmalliseksi. Kun tarkastellaan tilannetta maailmanlaajuisesti, antavat kolme suurinta DDoS-hyökkäystä jotka Imperva on pysäyttänyt, hieman käsitystä tulevien hyökkäysten olemuksesta.

DDoS- eli hajautetut palvelunestohyökkäykset ovat hallinneet globaalia kyberuhkamaisemaa jo kahden vuosikymmenen ajan. Viimeisin, vuotta 2021 tarkasteleva Imperva julkaisema DDoS Threat Landscape Report kertoo, kuinka hyökkäysten koko, määrä, tiheys ja monimutkaisuus muuttuvat jatkuvasti, mutta hyökkääjien kohde pysyy samana — kriittinen infrastruktuuri.

Hajautetut palvelunestohyökkäykset nousevat aika ajoin otsikkoihin. Niillä on vaikutusta suoraan meidän arkeen. Verkkopalvelut lakkaavat toimimasta – ja me oletamme nykyään näiden palveluiden olevan käytettävissämme käytännössä ympäri vuorokauden. Palvelunestohyökkäys aiheuttaa useasti poikkeustilan laajalle joukolle ihmisiä, ja siksi se toimii tehokkaasti. Sen lisäksi että itse palvelut lakkaavat toimimasta, aiheuttaa palveluiden epämääräinen toimimattomuus heti yleistä epävarmuutta.