Uutisoinnissa mainittiin kovin vähän tekotavasta, mutta mainittiin kuitenkin minkä valmistajan laitteet on hakkeroitu – ja että tämä on tapahtunut amerikassa. Audiohurahtaneena kiinnostus katsoa tätä tapausta vähän tarkemmin syttyi. Suunta kohti Shodania. Tässä vaiheessa on hyvä sanoa että Shodan -osaamiseni on sitä tasoa, että se vaatii jatkuvasti Googeltamista. Tämä on hyvä pitää mielessä, siksi että se kertoo osittain siitä, kuinka (epä)kompleksisesta asiasta tässä on oikeasti kyse.

Uutisoinnissa mainittiin kovin vähän tekotavasta, mutta mainittiin kuitenkin minkä valmistajan laitteet on hakkeroitu – ja että tämä on tapahtunut amerikassa. Audiohurahtaneena kiinnostus katsoa tätä tapausta vähän tarkemmin syttyi. Suunta kohti Shodania. Tässä vaiheessa on hyvä sanoa että Shodan -osaamiseni on sitä tasoa, että se vaatii jatkuvasti Googeltamista. Tämä on hyvä pitää mielessä, siksi että se kertoo osittain siitä, kuinka (epä)kompleksisesta asiasta tässä on oikeasti kyse.

Minkälainen laite on kyseessä?

Aloitetaan siitä minkälaisesta laitteesta on kyse. Laite on periaatteeltaan yksinkertainen – kytke verkojohto ja audioliittimet, ja radio-asemasi soi. Audiopuoli kytketään lähettävään infraan kiinni, AM/FM -lähettimeen. Verkkopuolella johdon toisessa päässä on jokin streamauspalvelin – useimmiten suoraan Shoutcastia tai muuta standardistreamia tuottava palvelin. Suurin osa meistä on jo nyt tunnistanut mikä menee pieleen. Laite on kytketty julkiseen verkkoon ja vielä pahempaa, sen omassa verkossa on sallittu liikenne ulospäin. Tämä kaikki siksi, että varsinainen streamauspalvelin sijaitsee jossain muualla internetissä. Käytännössä kuvittelen että varsinainen radioasema on jossain aivan muualla kuin lähetin. Streamauspalvelin sijaitsee todennäköisesti radioaseman tiloissa ja hakkeroitava laite on jossain lähellä lähetintä, missä ikinä lähettimet nyt ovatkaan.

Aloitetaan siitä minkälaisesta laitteesta on kyse. Laite on periaatteeltaan yksinkertainen – kytke verkojohto ja audioliittimet, ja radio-asemasi soi. Audiopuoli kytketään lähettävään infraan kiinni, AM/FM -lähettimeen. Verkkopuolella johdon toisessa päässä on jokin streamauspalvelin – useimmiten suoraan Shoutcastia tai muuta standardistreamia tuottava palvelin. Suurin osa meistä on jo nyt tunnistanut mikä menee pieleen. Laite on kytketty julkiseen verkkoon ja vielä pahempaa, sen omassa verkossa on sallittu liikenne ulospäin. Tämä kaikki siksi, että varsinainen streamauspalvelin sijaitsee jossain muualla internetissä. Käytännössä kuvittelen että varsinainen radioasema on jossain aivan muualla kuin lähetin. Streamauspalvelin sijaitsee todennäköisesti radioaseman tiloissa ja hakkeroitava laite on jossain lähellä lähetintä, missä ikinä lähettimet nyt ovatkaan.

Miten nämä laitteet löytyvät?

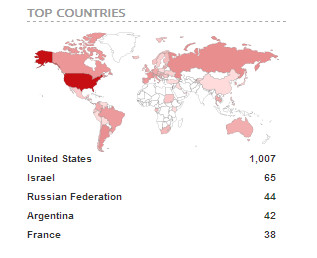

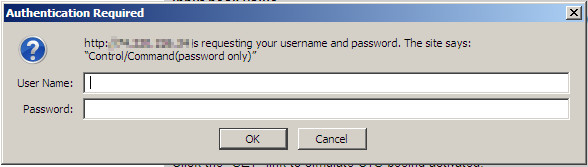

Shodanista lähdetään hakemaan yksinkertaisesti valmistajan nimellä ja katsotaan tuloksia. Ja tuloksiahan on, käytännössä ympäri maailman. Haku osoittaa, että laitteita on joitakin eri versioita joten erilaisia oletuskonfiguraatioita lienee saman verran. Käytännön haut osoittavat sen, että kovin moni laite ei ole edes salasanalla suojattu. Ne jotka on suojattu, on suojattu Basic Authenticationilla – mutta vain salasana tarvitaan, ei käyttäjätunnusta. Tämän havainnon voi vahvistaa myös manuaalista. Yhteydet on aina salaamattomia. Suojaus on siis parhaimmillaankin erittäin heikkoa.

Shodanista lähdetään hakemaan yksinkertaisesti valmistajan nimellä ja katsotaan tuloksia. Ja tuloksiahan on, käytännössä ympäri maailman. Haku osoittaa, että laitteita on joitakin eri versioita joten erilaisia oletuskonfiguraatioita lienee saman verran. Käytännön haut osoittavat sen, että kovin moni laite ei ole edes salasanalla suojattu. Ne jotka on suojattu, on suojattu Basic Authenticationilla – mutta vain salasana tarvitaan, ei käyttäjätunnusta. Tämän havainnon voi vahvistaa myös manuaalista. Yhteydet on aina salaamattomia. Suojaus on siis parhaimmillaankin erittäin heikkoa.

Miten hyökkäys suoritetaan?

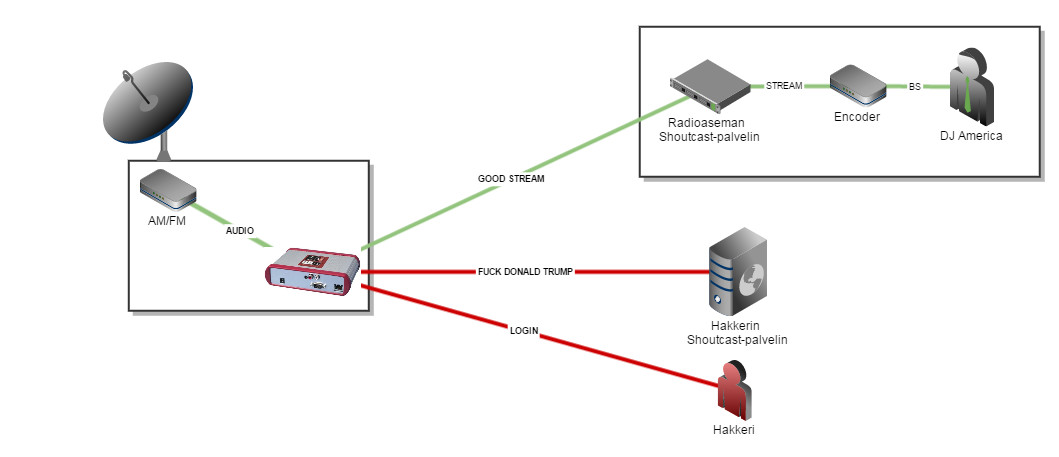

Hakkerin tehtävä on löytää laite verkosta, mennä hallintapaneeliin ja muokata konfiguraatioita siten, että laite käyttääkin hakkerin omaa (ihan missä päin nettiä tahansa sijaitsevaa) streamauspalvelinta sen sijaan että streami tulee radioasemalta. Alla oleva havainnekuva näyttää yksinkertaistetun arkkitehtuurin (siten kun minä sen arvaan olevan toteutettu).

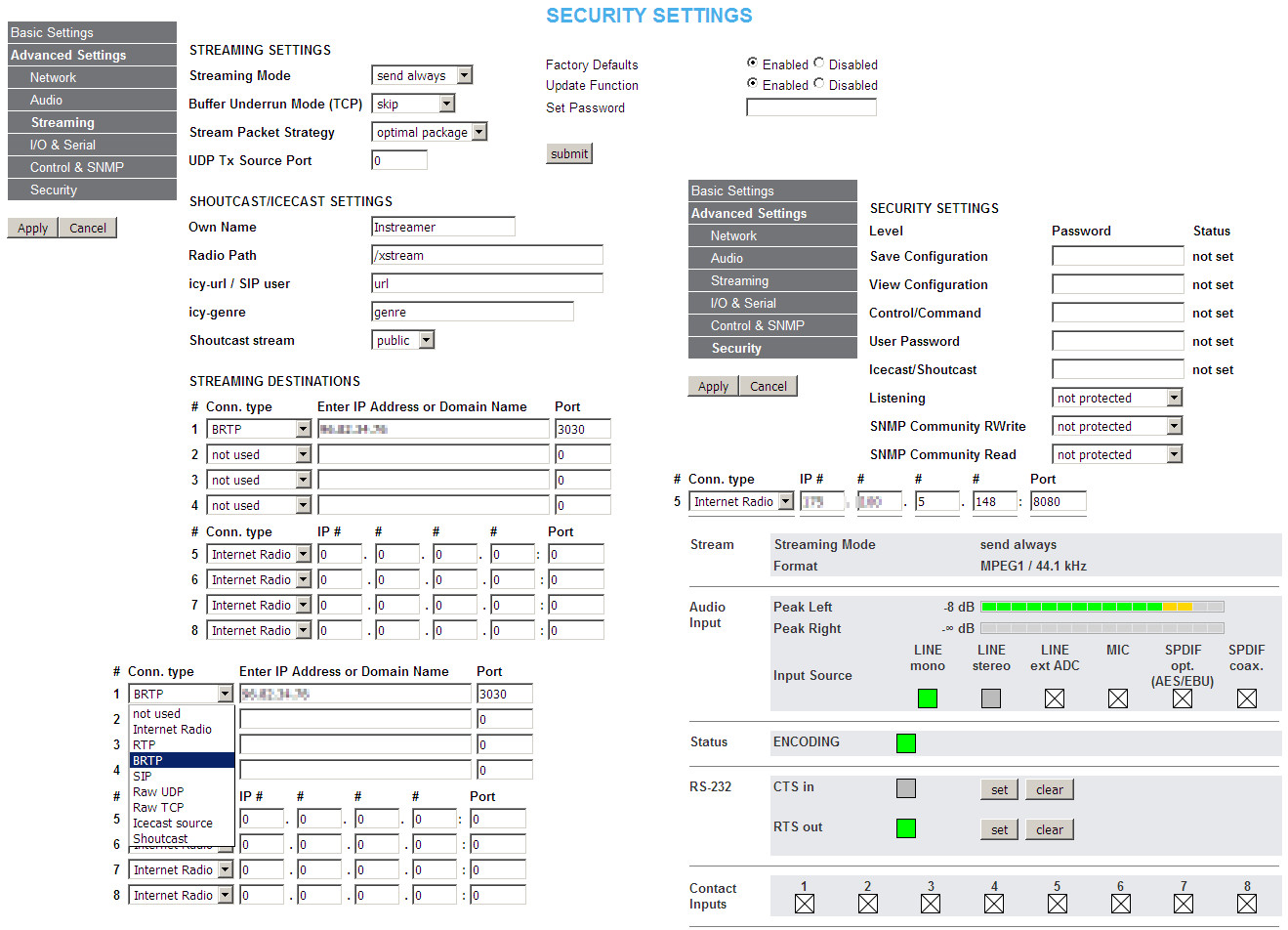

Hallintaliittymät ovat riippuvaisia laitteen firmware-versioista, mutta periaatteessa hyvin yksinkertaisia. Salasana- ja tietoturva-asetukset on aina tyhjillään. Minimikonfiguraatiot on suoritettu, selvästikin sellaisen toimesta joka tuntee audionsa. Tämä on tietenkin itsestäänselvyys, sillä muutenhan radioasema ei toimisi. Ja siitä tulisi tilaajaltakin valitusta. Olettaen että laitteen hakkeroiva taho tietää mitä on tavoittelemassa, on audiokonfiguraatioiden saaminen kohdalleen helppoa. En aio avata konfiguraatioita tämän tarkemmin, mutta alla olevassa yhteenvetokuvassa nähdään sekä tietoturva-asetuksia (olemattomia) että audiostream-konfiguraatioita (yksinkertaisia).

Entä Suomi?

Suomesta löytyy joitakin laitteita tältä valmistajalta. Kaikki olivat jollain tavalla salasanalla suojattuja, mutta yhdessä suojatussakin laitteessa pystyi kuitenkin navigoimaan jonkinlaisessa read-only tilassa. Tällä tavoin pystyi löytämään streamin osoitteen, kopioimaan ja avaamaan sen Windows mediaplayerissa. Mediaplayer kertookin sitten suoraan radioaseman nimen joka on koodattuna streamiin. Jos hyökkäyksen haluaa kohdentaa, voidaan siis nopeasti selvittää radioaseman nimen myös tästä suojatusta laitteesta ilman mitään erikoistyökaluja.

Suomesta löytyy joitakin laitteita tältä valmistajalta. Kaikki olivat jollain tavalla salasanalla suojattuja, mutta yhdessä suojatussakin laitteessa pystyi kuitenkin navigoimaan jonkinlaisessa read-only tilassa. Tällä tavoin pystyi löytämään streamin osoitteen, kopioimaan ja avaamaan sen Windows mediaplayerissa. Mediaplayer kertookin sitten suoraan radioaseman nimen joka on koodattuna streamiin. Jos hyökkäyksen haluaa kohdentaa, voidaan siis nopeasti selvittää radioaseman nimen myös tästä suojatusta laitteesta ilman mitään erikoistyökaluja.

Yhteenveto ja opitut asiat

Mitä olisi pitänyt tehdä toisin? Perusasiat. Laite itsessään on aivan ehjä ja hyvä kunnes se otetaan käyttöön. Perinteiset IoT-kohellukset näkyvät

Laitteeseen ei ole asetettu salasanaa

Hallintaliittymä on julkaistu internetiin

Streamaus sallitaan kaikkialta (eikä rajatusti vain radioaseman streamauspalvelimelta)

Joku voisi sanoa, että pitäähän laitteessa olla oletussalasana. On kuitenkin muistettava, että tämä ei ole koti-IoT:tä – tämä on ammattilaisasennus. Ammattilaisen on osattava.

Alla vielä linkit pariin uutiseen, sekä alussa mainittuun kulttuurihelmeen. Tämä asia ei asiana ole mikään tuore. Vastaavia hakkerointeja on suoritettu aikaisemminkin, erilaisilla motiiveilla kuin tänä päivänä. Mitään ei nähtävästi kuitenkaan olla opittu.

Lopuksi: en hakkeroinut yhtään salasanaa, en kirjautunut yhteenkään järjestelmään enkä muuttanut yhdenkään laitteen konfiguraatioita. Katsoin päältä sen minkä pystyi katsomaan, vasen käsi sidottuna selän takana.